1.97亿美元大劫案如何发生?Euler Finance事件简析

原文标题:《 1.97 亿美元大劫案如何发生?Beosin 关于 Euler Finance 事件的简析 》

原文作者:Beosin

2023 年 3 月 13 日,据区块链安全审计公司 Beosin 旗下 Beosin EagleEye 安全风险监控、预警与阻断平台监测显示,DeFi 借贷协议 Euler Finance 疑似遭到攻击,损失约 1.97 亿美元。

Beosin Trace 追踪发现已有 34,224,863.42 个 USDC 和 849.14 个 WBTC 和 85818.26 个 stETH 和 8,877,507.35 个 DAI 被盗,目前,大部分被盗资金还在攻击者地址,攻击者只转移了 100 个 ETH 到 tornado cash。

我们将本次事件的简析分享如下,明天会出一篇更详细的分析,尽请期待。

1. 攻击者首先使用 AAVE 闪电贷出了 3000 万个 DAI,接着将其中的 2000 万 DAI 进行抵押,获得了 19,568,124 个 eDAI 的抵押。

2. 攻击者接着调用 mint 函数利用这 19,568,124 个 eDAI 借贷 195,681,243 个 eDAI(抵押资产)和 200,000,000 个 dDAI(债务资产),从而将自己的 eDAI 余额放大到了十倍。

3. 攻击者接着将剩余的 1000 万 DAI 使用 repay 函数进行了质押,再次借贷了 195,681,243 个 eDAI 和 200,000,000 个 dDAI。

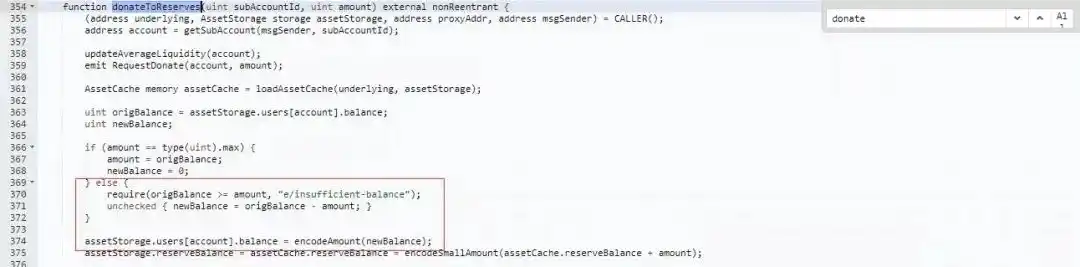

4. 攻击者后续将进行了 donateToReserves 操作,将一亿的 eDAI 进行了销毁,使得 eDAI 小于了 dDAI 达到了清算条件。

5. 最后在清算时,由于先前攻击者通过 donateToReserves 函数和 mint 函数,使抵押资产(eDAI)和债务资产(dDAI)比值小于 1,导致清算人无需向协议转入资金就可以清算攻击者债务。后续攻击者将 Euler 合约所有的 3800 万 DAI 提取出来,并且将 3000 万的 DAI 归还给了 AAVE,获利约 800 万 DAI。

如果你还没有看过瘾,记得关注 Beosin 公众号,我们会在明天出一版深度分析,带你了解事件的更多来龙去脉。

Beosin 作为一家全球领先的区块链安全公司,在全球 10 多个国家和地区设立了分部,业务涵盖项目上线前的代码安全审计、项目运行时的安全风险监控、预警与阻断、虚拟货币被盗资产追回、安全合规 KYT/AML 等「一站式」区块链安全产品+服务,目前已为全球 3000 多个区块链企业提供安全技术服务,审计智能合约超过 3000 份,保护客户资产高达 5000 多亿美元。欢迎点击公众号留言框,与我们联系。

原文链接

欢迎加入律动 BlockBeats 官方社群:

Telegram 订阅群:https://t.me/theblockbeats

Telegram 交流群:https://t.me/BlockBeats_App

Twitter 官方账号:https://twitter.com/BlockBeatsAsia

融资信息

融资信息

专题

专题

链上生态

链上生态

词条

词条

播客

播客

活动

活动

0

0